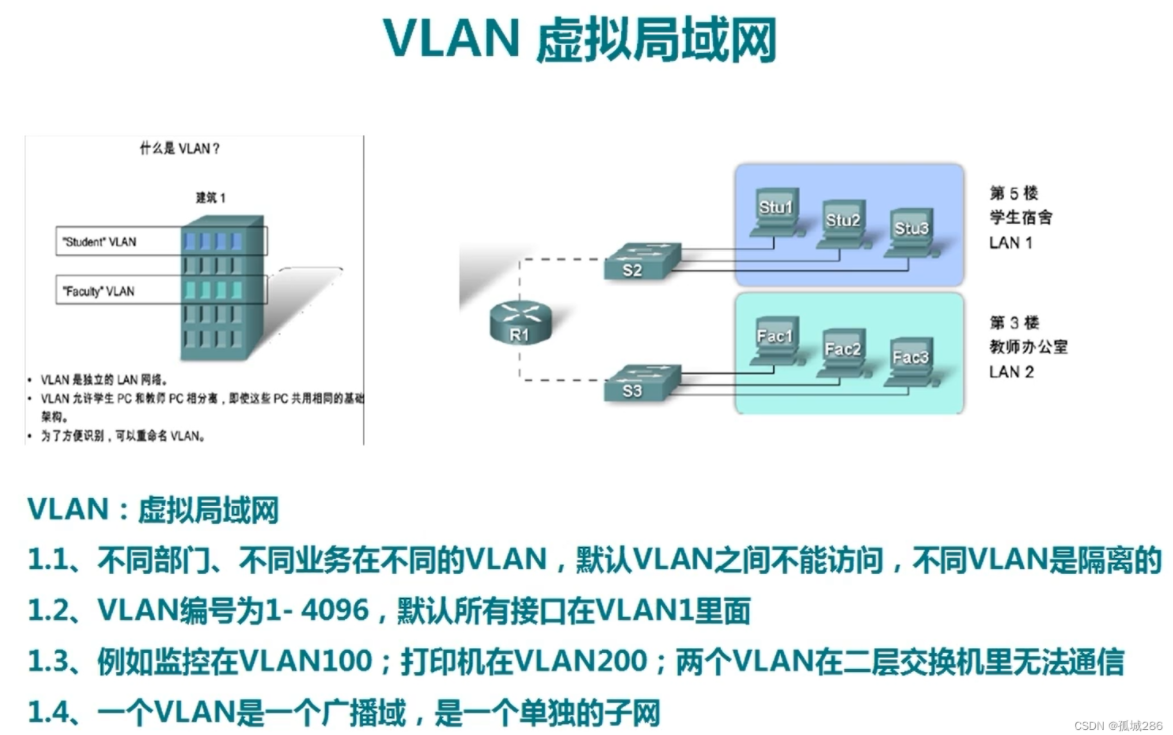

一、VLAN(Virtual Local Area Network) (1)简介: VLAN(虚拟局域网)是对连接到的第二层交换机端口的网络用户的逻辑分段,不受网络用户的物理位置限制而根据用户需求进行网络分段。一个VLAN可以在一个交换机或者跨交换机实现。VLAN可以根据网络用户的位置、

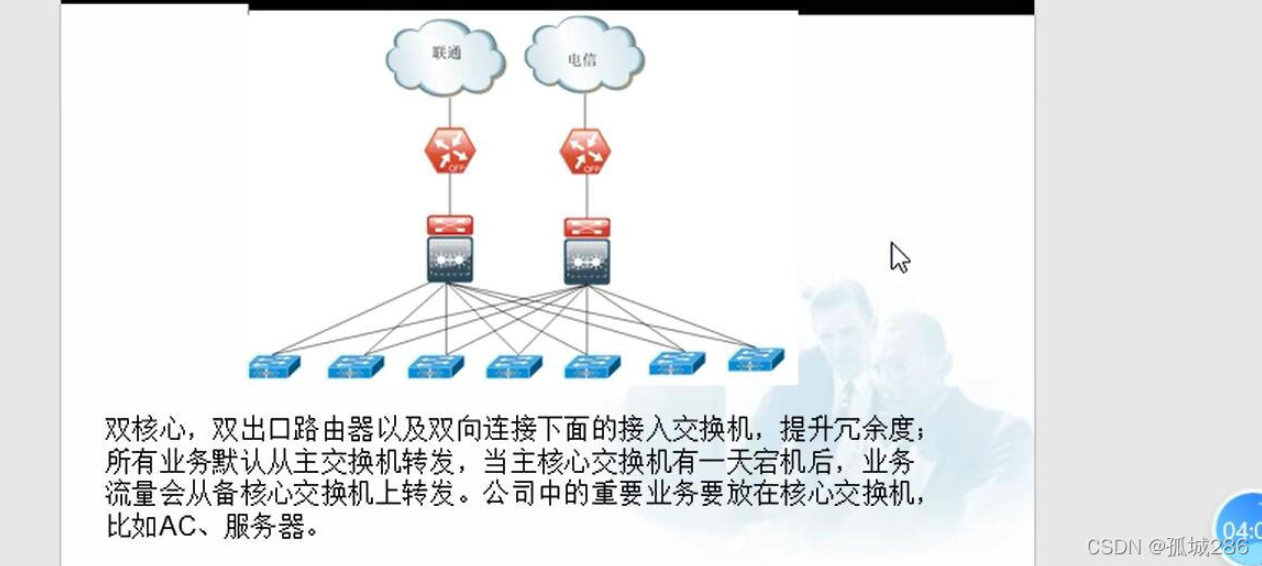

目录 一、双机热备(冗余技术)简介: 二、HSRP 技术简介: 三、VRRP技术简介: 四、HSRP配置: 五、VRRP配置: 一、双机热备(冗余技术)简介: 两核心交换机,业务流量优先从主核心交换机上传递,当核心宕机或者出现故障,业务流量会从备交换机上传递,(

S6730-H48x6C使用40G模块配置堆叠失败 https://support.huawei.com/enterprise/zh/knowledge/EKB1100092657 问题描述 使用模块型号为QSPF-40G-CU3M高速线缆,配置堆叠接口时报错,请检查100ge接口上的

https://support.huawei.com/enterprise/zh/knowledge/EKB1100092440 问题描述 设备断电重启后堆叠起不来(S5735 V200R020C10SPC500) 处理过程 查看设备逻辑接口下的成员接口没有U

目录 简介 NAT地址映射表 静态NAT 简介 操作案例 动态NAT 简介 操作案例 NAT Server 简介 操作案例 NAPT 简介 操作案例 Easy-ip 简介 操作案例 简介 为了有效节约公网IPv4地址,并提供一定的网络安全保障能力

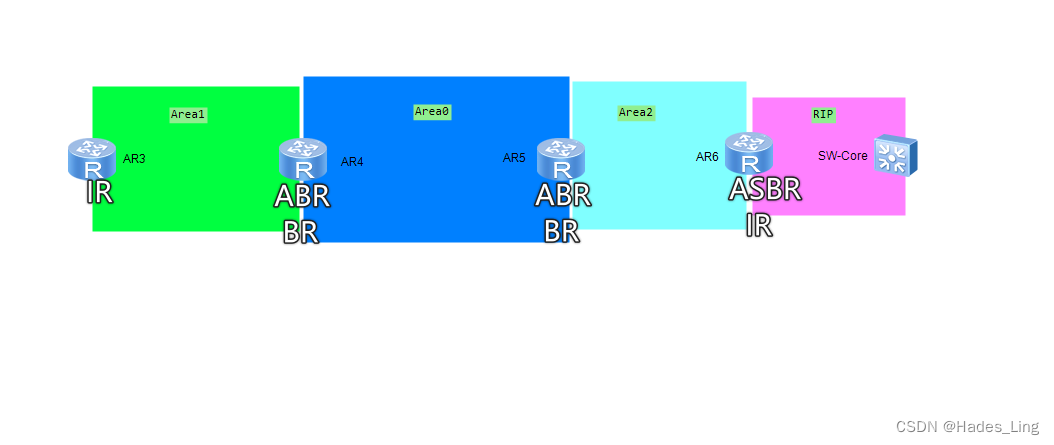

目录 OSPF简介 OSPF与其它路由的区别 OSPF区域概念 OSPF路由代名词概念 OSPF简介 OSPF 开放式最短路径优先(Open Shortest Path First) OSPF动态路由协议属于内部网关协议(IGP)中的链路状态路由协议,在单一自治系统

https://support.huawei.com/enterprise/zh/knowledge/EKB1100123923 问题描述 在vlanif接口配置简化流策略不生效 处理过程 1.交换机再vlanif226接口下配置简化流策略

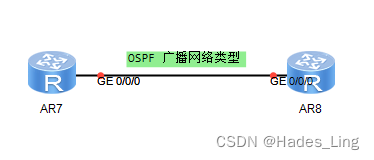

目录 OSPF常见的4种网络类型 广播类型(Broadcast 或 MA) P2P NBMA P2MP OSPF报文发送形式 对于不同OSPF网络类型的组网 OSPF报头信息 实际抓包分析 OSPF常见的4种网络类型 OSPF应用于不同网络类型下时的报文

https://support.huawei.com/enterprise/zh/knowledge/EKB1100123880 问题描述 display current-configuration和display saved-configuration 配置不一致

OSPF邻居在建立的过程中,通过router-id标识一台OSPF路由设备,如果router-id相同,那么将认为是一台路由设备,故OSPF邻居无法建立成功。 全局router-id 默认华为的路由器启动后,会自动生成一个全局的Router-id。 全局的router-id默认