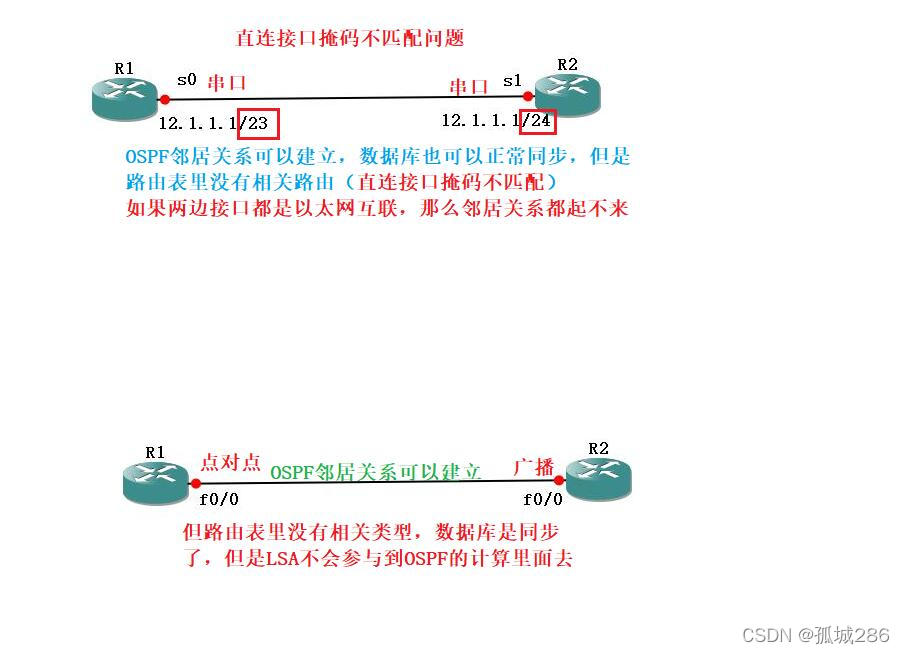

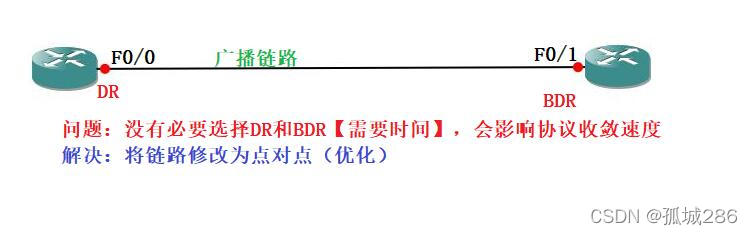

一、三种特列: ③LSA-7的抑制 OSPF高级特性 —— 转发地址不可达情况 + 解决 —————————————————————————————————————————————————————— 二、!!DR other之间的2-way状态:

目录 一、配置: ——(1)接口下配置: ——(2)OSPF进程里面配置 ——(3)修改接口网络类型!!!点对点 ——(4)查看CPU利用率: 一、配置: ——(1)接口下配置: r1(config-if)#ip ospf hello-interv

Cisco3845路由器,一般使用在大中型分支机构中,路由器出厂默认安装了Cisco SDM模块(路由器及安全配置工具),这样,在登陆时就会出现如下提示: ———————————————————————– Cisco Router and Security Device Manager (SDM

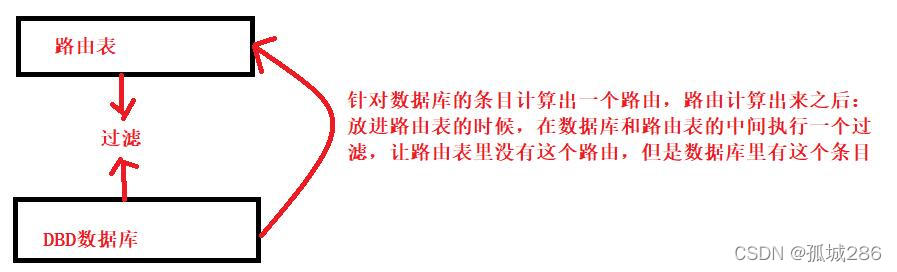

目录 一、路由过滤简述: 二、LSA-3过滤: 三、Distribute-list 过滤配置: —(1)利用ACL匹配路由条目(OSPF进程使用) —(2)利用前缀列表来匹配路由条目(OSPF进程使用) —(3)OSPF进程+接口使用 —(4)注意out无用 —(5)在A

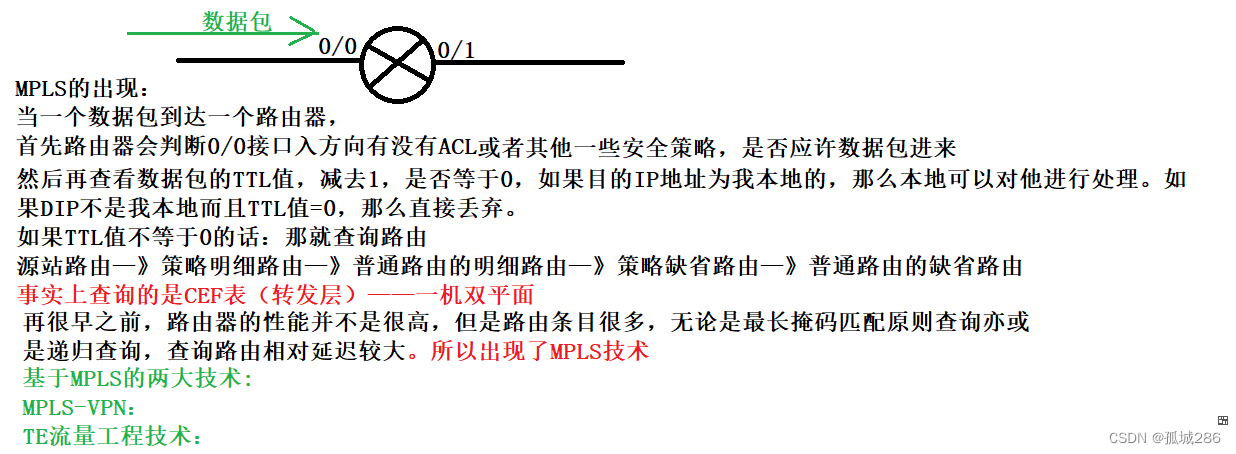

目录 一、MPLS的由来: 二、MPLS原理: 三、MPLS应用场景 — BGP路由转发黑洞的解决: (1)理论图解: (2)实验讲解: 一、MPLS的由来: 二、MPLS原理: 三、MPLS应用场景 — BGP路由转发黑洞的解决: (1

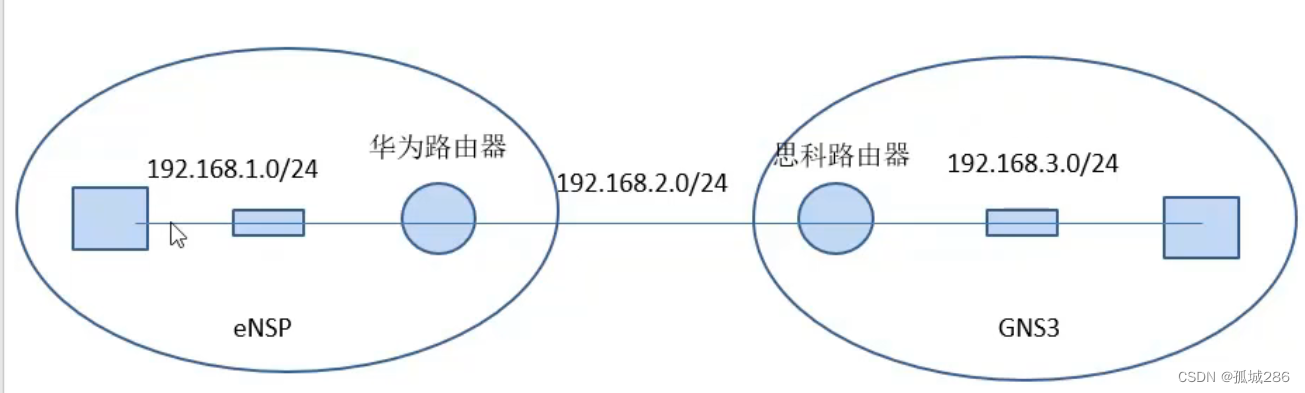

目录 一、总拓扑规划: 二、思科 GNS3操作: 三、华为eNSP操作: 四:路由处理: • 需求:eNSP 的pc能和GNS3中的pc通信: • 操作:两边通过绑定物理机上的网卡,然后使其通信 一、总拓扑规划: 二、思科 GNS3操作:

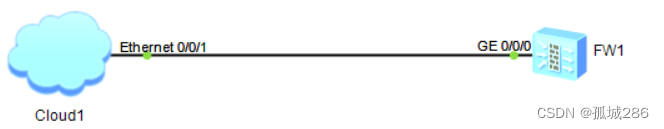

操作:使用桥接技术,让eNSP里的Cloud网络与电脑里的网卡关联起来。 —— ①拓扑: —— 操作+注意点: ensp中所需连接的接口ip为:10.168.1.254(必须和物理pc处于同一个网段,且ip不能冲突) 如果相连接口不能配置ip的话(eNSP上AR1220的

操作:使用桥接技术,让eNSP里的Cloud网络与电脑里的网卡关联起来。 ① 防火墙(USG 6000V)配置: 华为防火墙默认账号密码为:账号:admin 密码:Admin@123 登录防火墙配置接口ip和放行策略 记得关闭本机防火墙 <FW>system-v

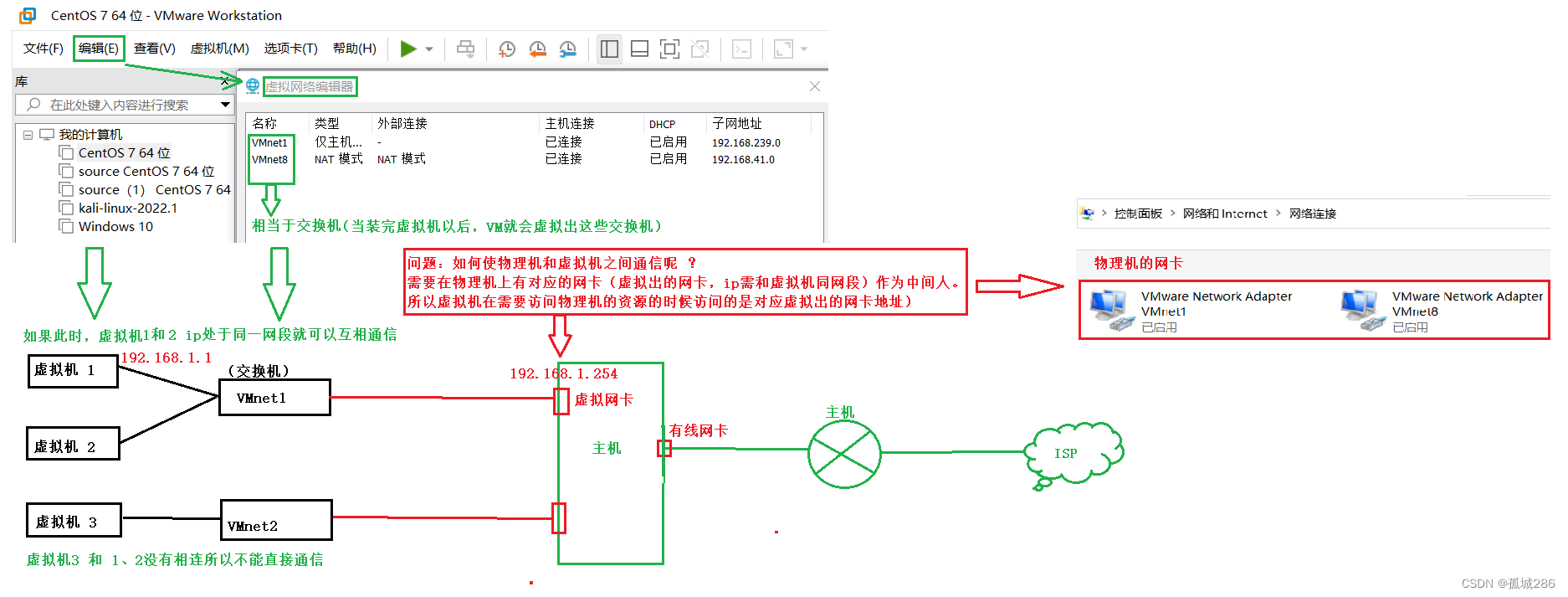

目录 ① 虚拟机和物理机访问原理: ②虚拟机访问ensp设备原理: ③cloud配置: ④ ping测试: ① 虚拟机和物理机访问原理: ②虚拟机访问ensp设备原理: ③cloud配置: 配置解释: eNSP教程 —— 物理机如何使用web登录到防火墙