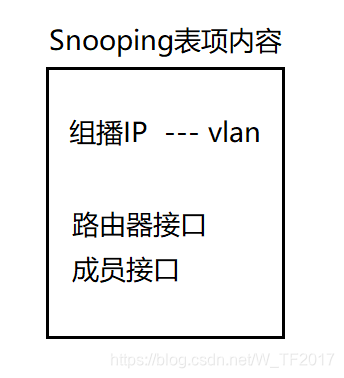

为什么要运行snooping? 作用1: 不运行就在本Vlan泛洪(导致有一些不想接收组播流量客户端来说,也会泛洪给它,浪费客户端的带宽资源,也会导致SW开销加大,性能下降)。 运行了就会产生组播转发表项,通过snooping表项,将组播流量发送给接收者 作用2: 由于IP组播地址,会

一、OSPF 4种网络类型 OSPF有4种网络类型: • MA网络 • P2P网络 • P2MP网络 • NBMA网络 这4种网络类型发送的报文有: • Hello报文: down状态开始发送hello报文。 • DD报文: 进入Exstart状态,双方开始发送第一份DD

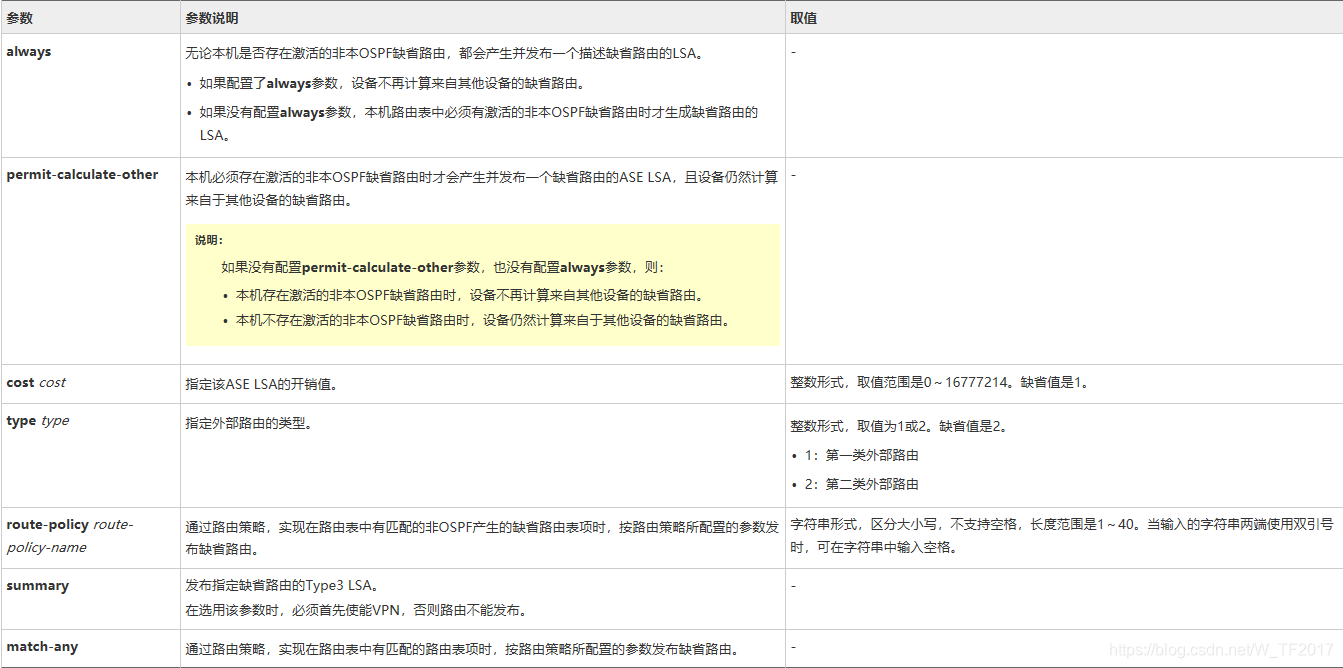

命令功能 default-route-advertise命令用来将缺省路由通告到普通OSPF区域。 undo default-route-advertise命令用来取消通告缺省路由到普通OSPF区域。 缺省情况下,在普通OSPF区域内的OSPF设备不产生缺省路由。

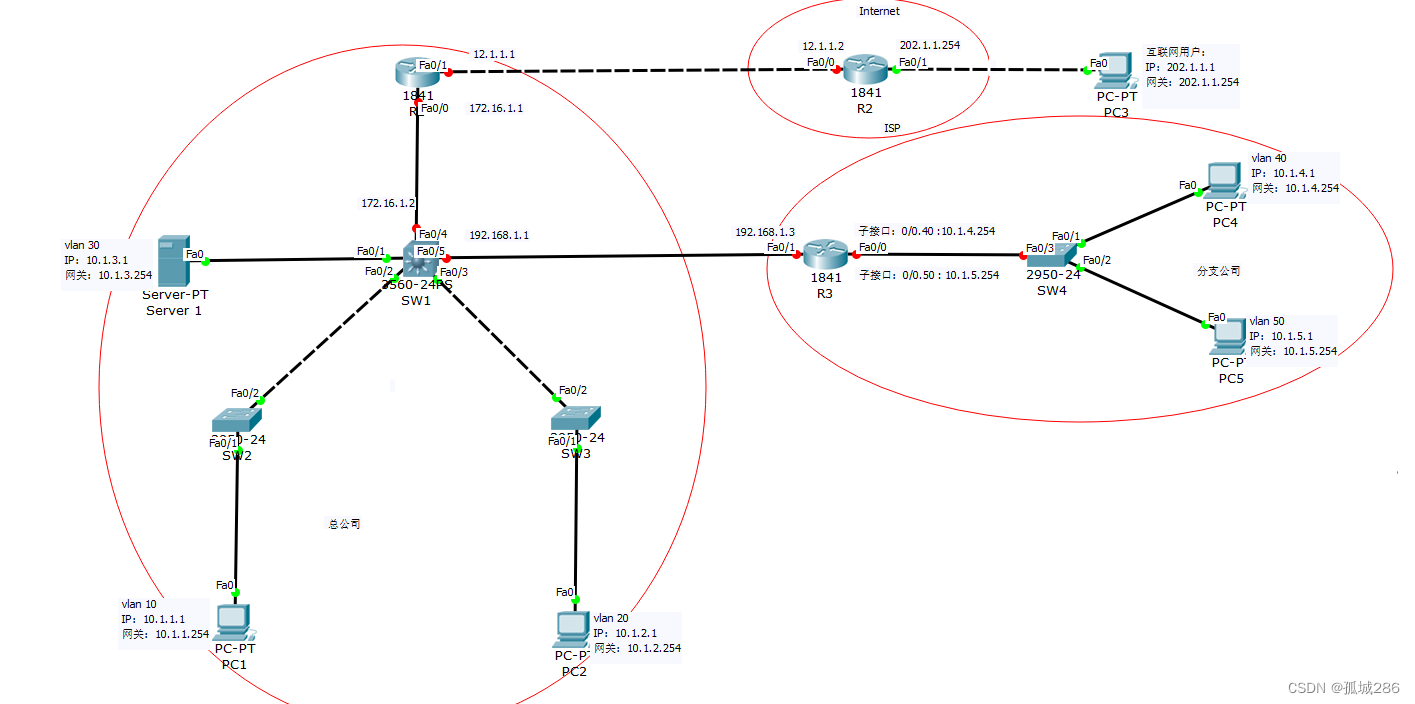

目录 实验: (1)实验拓扑: (2)实验需求: (3)实验思路分析(!!!): (4)所需技术 : 续实验!!! 静态路由+PAT+静态NAT(讲解+实验)_孤城286的博客-CSDN博客 实验: (1)实验拓扑:

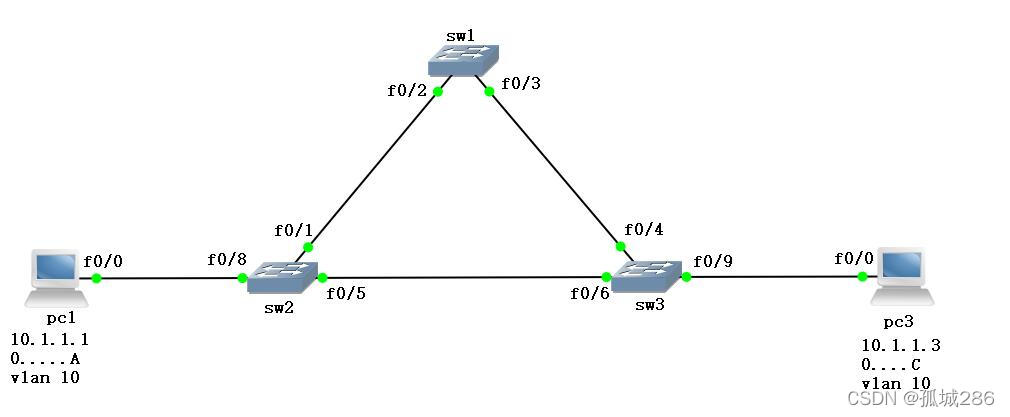

目录 一、广播风暴简介: 二、二层广播风暴产生过程 —二层环路 三、危害: 四、判断当前是否出现了二层广播风暴: 五、二层广播风暴产生的一般原因: 六、如何解决这个问题: 一、广播风暴简介: 广播风暴(broadcast storm)简单的讲是指当

目录 一、DHCP中继技术简介: 二、三种网络通讯方式: (1)单播(unicast): (2)组播(multicast): (3)广播(broadcast): (4)任播(anycast): 三、DHCP中继 (1)出现问题 (2)解决——DHCP中继

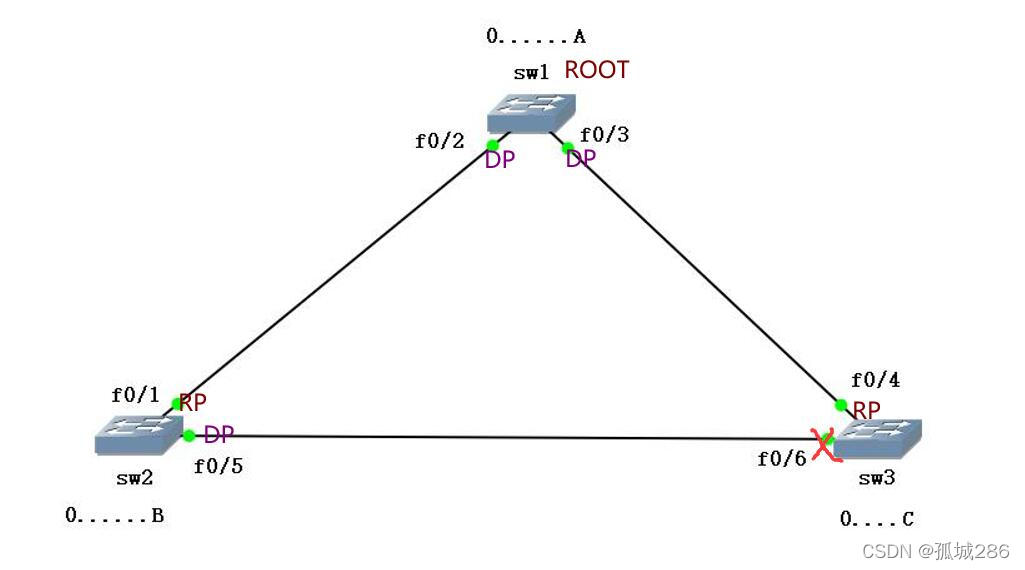

目录 一、STP生成树选举步骤: 第一步:选择根桥(ROOT) 第二步:选择根端口(RP) 第三步:选择指定端口 第四步:选择阻塞端口 STP生成树选举案列(一): STP生成树选举案列(二): STP生成树选举案列(三): STP生成树选举拓展案列(四):

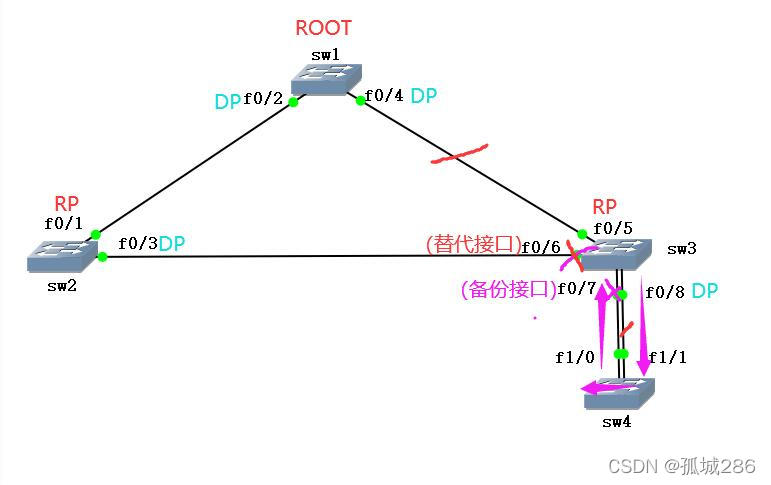

目录 一、RSTP端口角色: (1)讲解: (2)端口角色图解: 二、端口状态 三、工作机制: (1)RSTP协商机制(提议、同意)讲解: (2)RSTP协商机制过程分析: (3)拓扑改变机制(TC泛洪机制) (4)BPDU老化时间 四、为什么RSTP生成树收敛快:

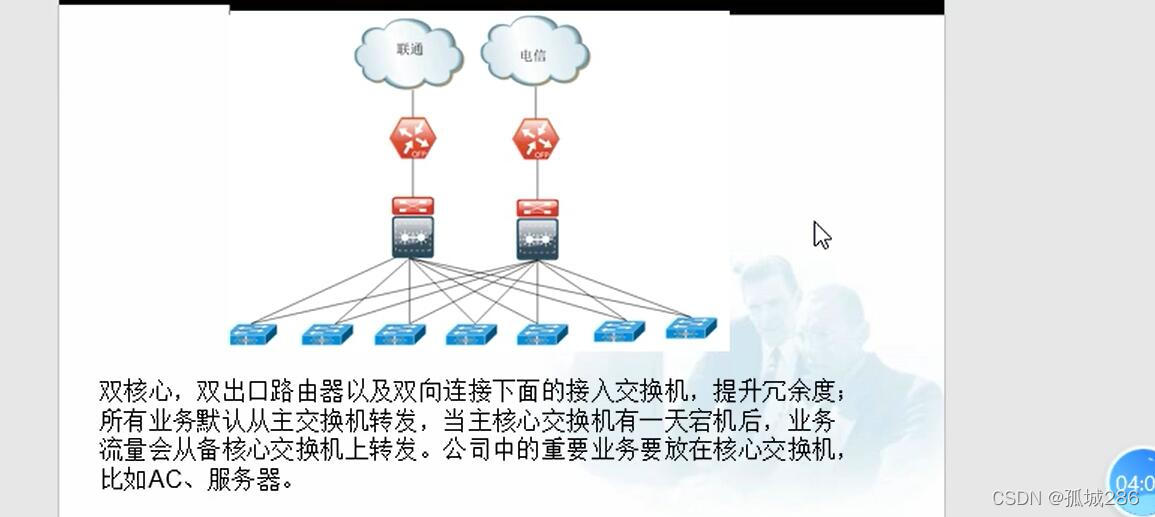

目录 一、双机热备(冗余技术)简介: (1)HSRP 技术简介: (2)VRRP技术简介: 二、双机热备分析: (1)静态路由分析 (2)生成树分析 (3)热备切换分析 三、双机热备配置: (1)HSRP配置: (2)VRRP配置: 四、双机热备实验: (1)实验拓扑:

这几天有个客户说自己试着调试购买的思科2921路由,配置ADSL拨号上网,客户端电脑可以自动获取IP地址,但是上不了网,打不开网页。 配置如下: Router>enable Router# Router#show running-config Building configurati