介绍通过配置ISP选路实现报文按运营商转发的配置举例。

操作步骤

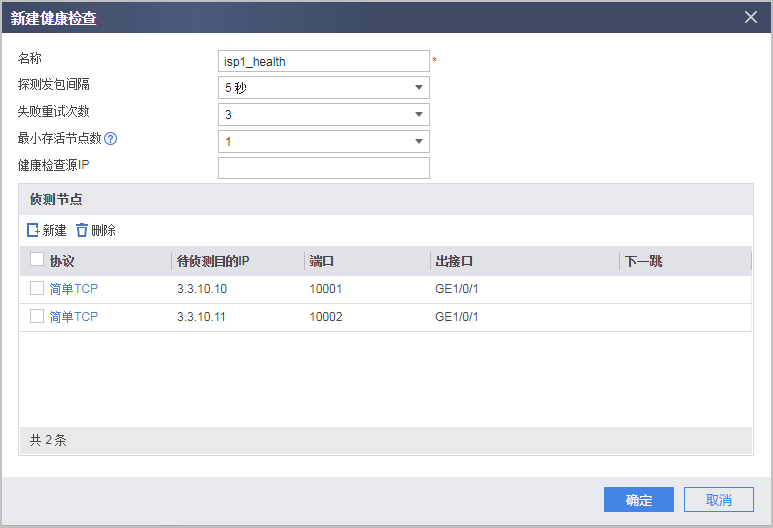

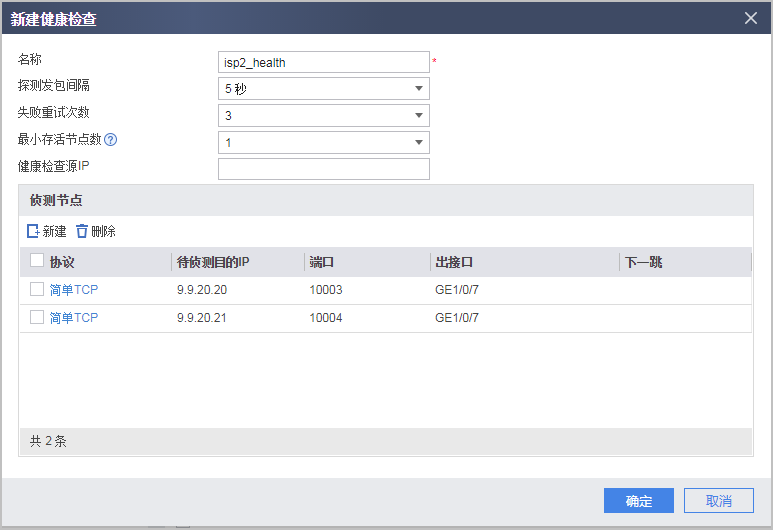

- 为ISP1和ISP2链路分别新建一个健康检查。

选择,在“健康检查列表”区域单击“新建”,为ISP1链路新建一个健康检查。

单击“新建”,为ISP2链路新建一个健康检查。

此处假设3.3.10.10、3.3.10.11和9.9.20.20、9.9.20.21分别为ISP1和ISP2网络中已知的设备地址。

如果健康检查配置完后,状态一直为down,请检查健康检查的配置。

对于V500R001C80之前的版本,需要在FW上配置对应的安全策略,允许FW向目的设备发送健康检查探测报文。对于V500R001C80及之后的版本,健康检查的探测报文不受安全策略控制,默认放行,无需配置相应安全策略。

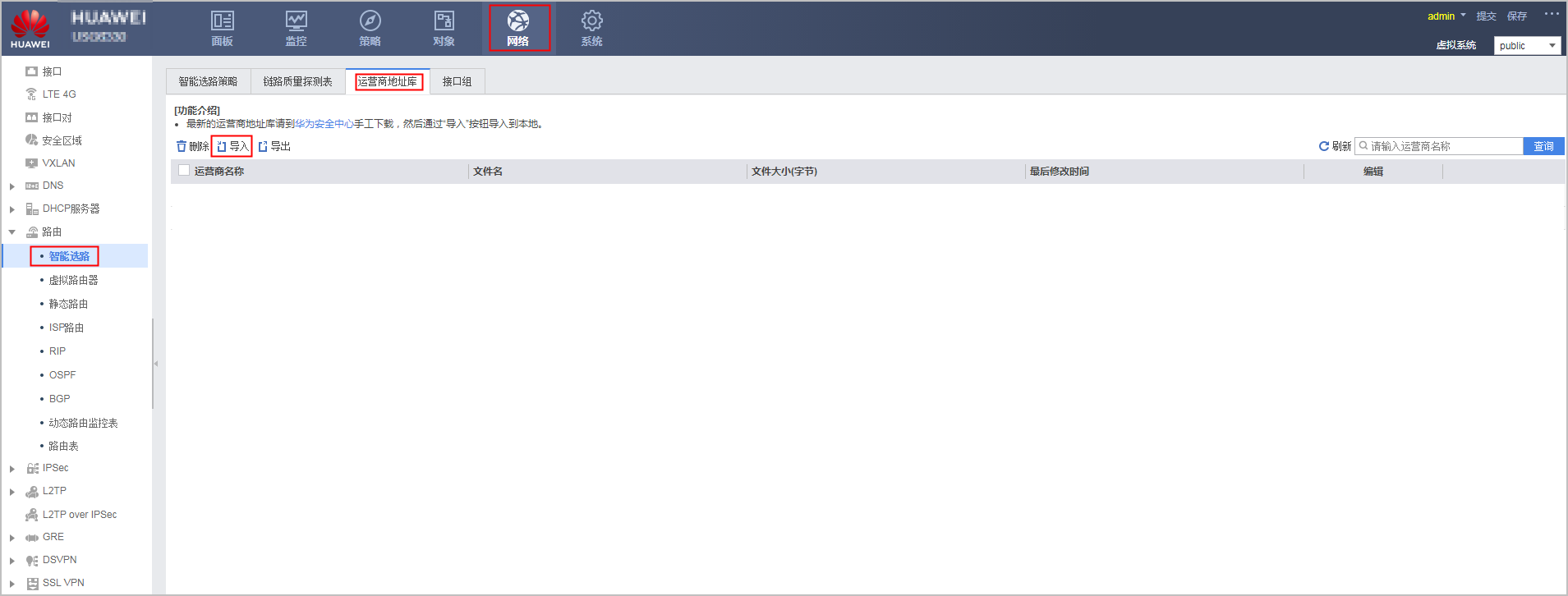

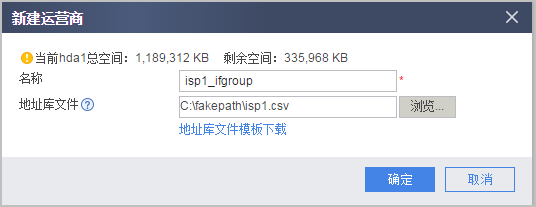

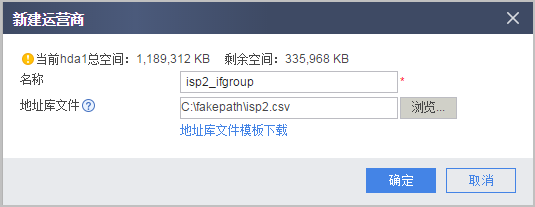

- 制作isp1.csv和isp2.csv两个ISP地址文件,将Server 1的IP地址3.3.3.3写入isp1.csv文件中;将Server 2的IP地址9.9.9.9写入isp2.csv文件中,并上传到FW上。

选择,在“运营商地址库”页签,单击“导入”。

为ISP1和ISP2分别创建运营商名称isp1_ifgroup和isp2_ifgroup,并导入对应的ISP地址文件。

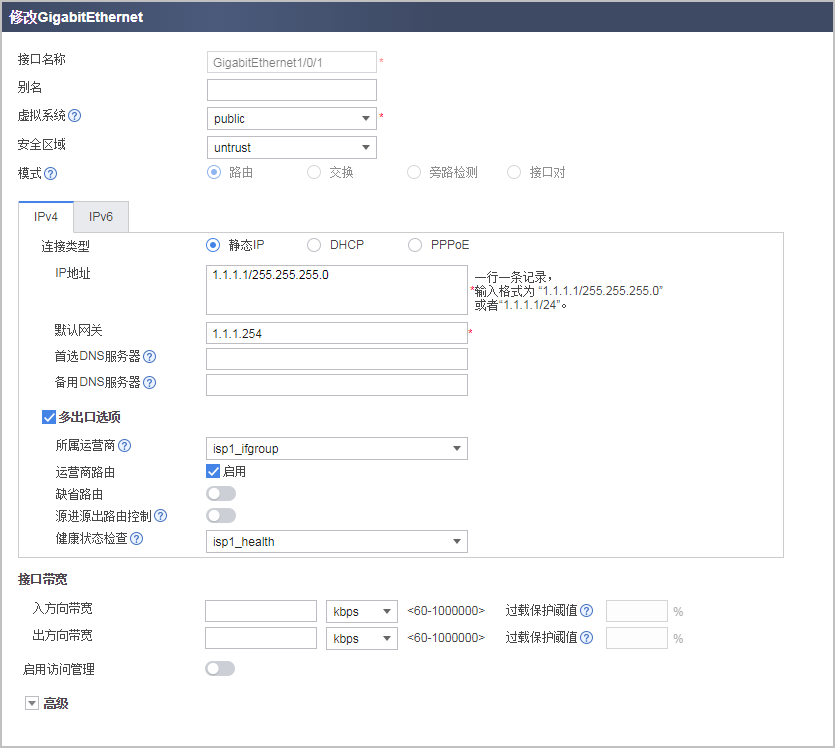

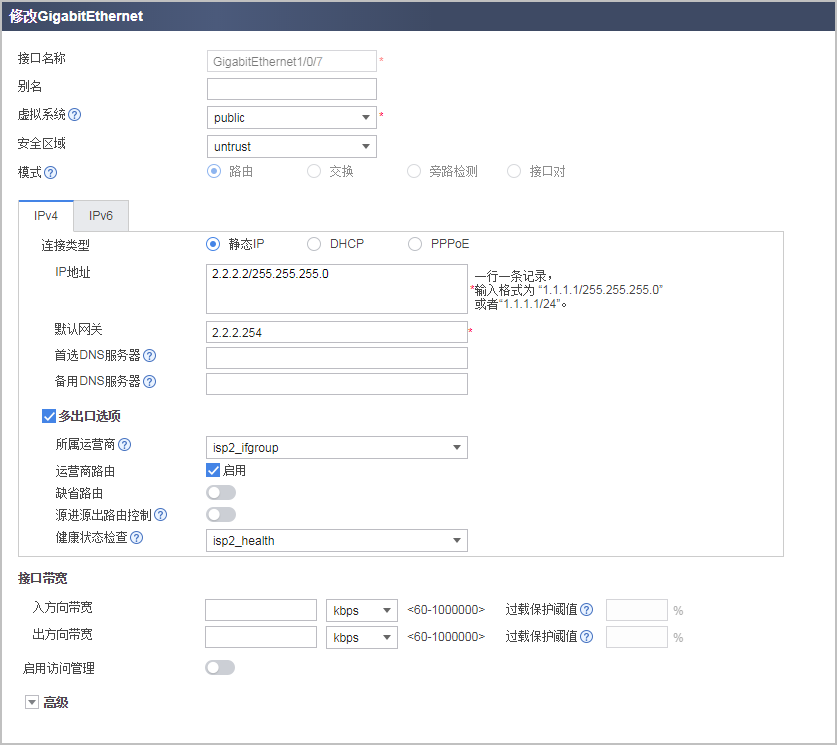

- 配置接口GigabitEthernet 1/0/1和GigabitEthernet 1/0/7的IP地址和网关地址,加入Untrust安全区域,选择所属运营商,启用运营商路由,并应用对应的健康检查。

选择,单击待配置的接口所在行的

。

。

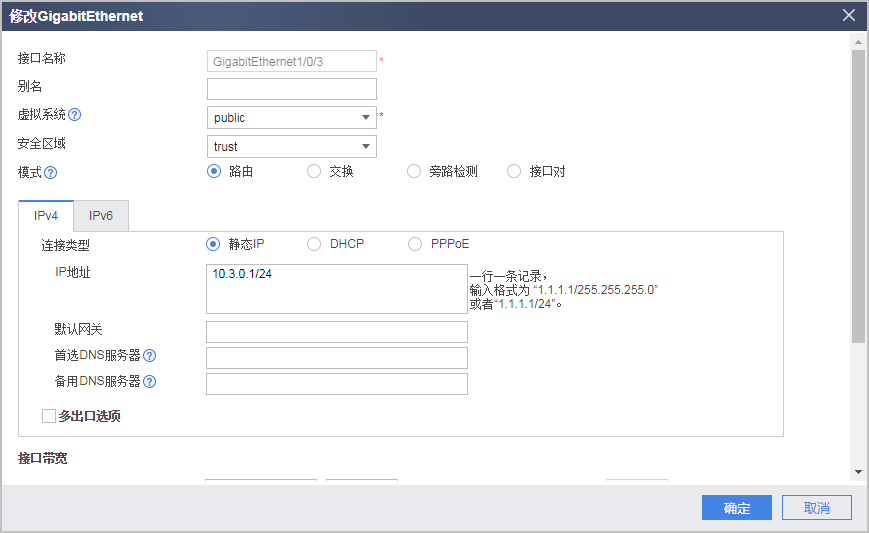

- 配置接口GigabitEthernet 1/0/3的IP地址,并加入Trust安全区域。

选择,单击待配置的接口所在行的

。

。

- 配置Local到Untrust区域的安全策略,允许FW向目的设备发送相应的健康检查探测报文。

对于V500R001C80之前的版本,需要在FW上配置对应的安全策略,允许FW向目的设备发送健康检查探测报文。对于V500R001C80及之后的版本,健康检查的探测报文不受安全策略控制,默认放行,无需配置相应安全策略。

选择,单击“新建安全策略”。

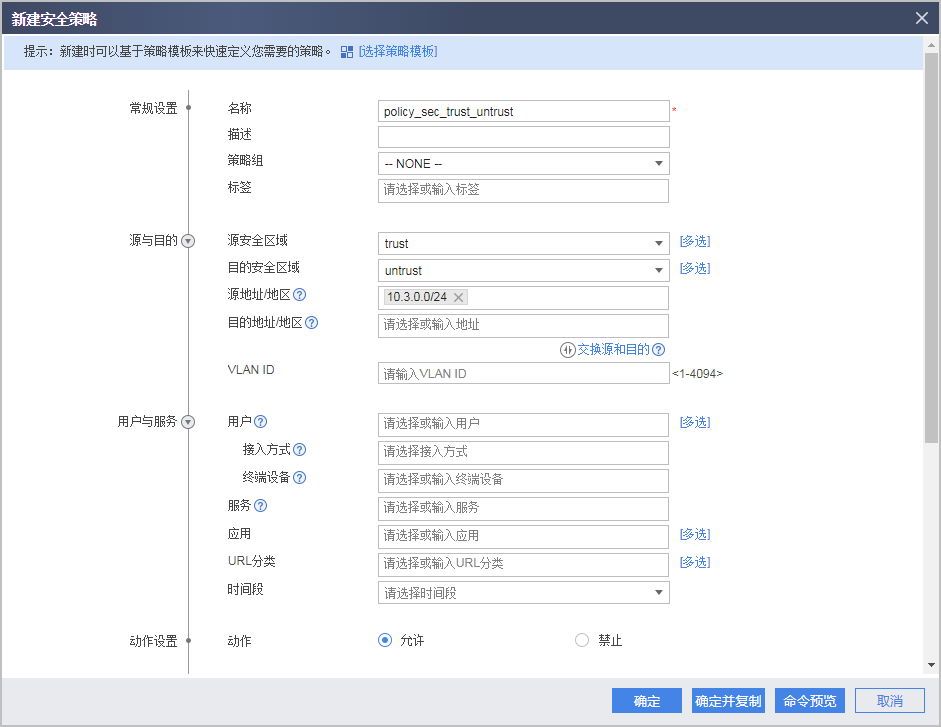

- 配置Trust到Untrust区域的安全策略,允许企业内网用户访问外网资源。假设内部用户网段为10.3.0.0/24。

选择,单击“新建安全策略”。

配置脚本

# isp name isp1_ifgroup set filename isp1.csv isp name isp2_ifgroup set filename isp2.csv # healthcheck enable healthcheck name isp1_health destination 3.3.10.10 interface GigabitEthernet1/0/1 protocol tcp-simple destination-port 10001 destination 3.3.10.11 interface GigabitEthernet1/0/1 protocol tcp-simple destination-port 10002 healthcheck name isp2_health destination 9.9.20.20 interface GigabitEthernet1/0/7 protocol tcp-simple destination-port 10003 destination 9.9.20.21 interface GigabitEthernet1/0/7 protocol tcp-simple destination-port 10004 # interface GigabitEthernet1/0/1 ip address 1.1.1.1 255.255.255.0 healthcheck isp1_health gateway 1.1.1.254 # interface GigabitEthernet1/0/3 ip address 10.3.0.1 255.255.255.0 # interface GigabitEthernet1/0/7 ip address 2.2.2.2 255.255.255.0 healthcheck isp2_health gateway 2.2.2.254 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/3 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/1 add interface GigabitEthernet1/0/7 # security-policy rule name policy_sec_local_untrust source-zone local destination-zone untrust destination-address 3.3.10.10 mask 255.255.255.255 destination-address 3.3.10.11 mask 255.255.255.255 destination-address 9.9.20.20 mask 255.255.255.255 destination-address 9.9.20.21 mask 255.255.255.255 service tcp action permit rule name policy_sec_trust_untrust source-zone trust destination-zone untrust source-address 10.3.0.0 mask 255.255.255.0 action permit # interface-group 1 isp isp1_ifgroup add interface GigabitEthernet1/0/1 # interface-group 2 isp isp2_ifgroup add interface GigabitEthernet1/0/7 # return