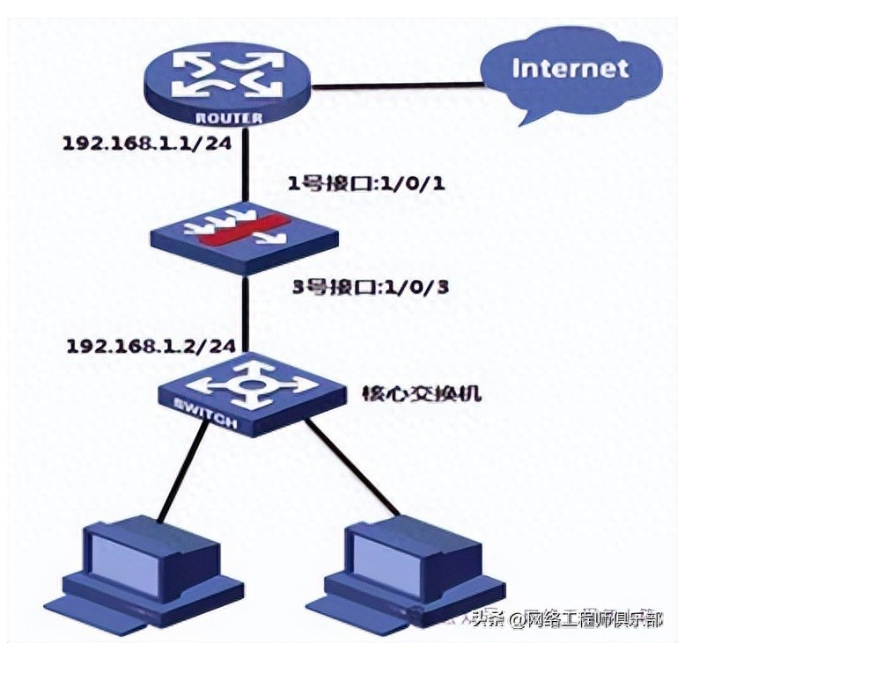

在企业网络中,防火墙(Firewall) 是第一道安全屏障。

但它不是简单的“开关”,而是一个功能复杂的“智能守门人”。

很多工程师对防火墙的理解仍停留在“拦外网”,导致配置错误、策略失效,甚至引发业务中断。

今天用 最直白的语言,讲清防火墙的 5种核心功能,帮你真正掌握这个“网络安全大脑”。

功能1:访问控制(ACL)—— 最基本的“门禁系统”

是什么?

根据预设规则,决定数据包是否允许通过。

核心三要素:

配置示例(华为USG):

# 允许内网访问外网HTTP

[USG] security-policy

[USG-policy-security] rule name ALLOW_HTTP

[

USG-policy-security-rule-ALLOW_HTTP] source-zone trust

[

USG-policy-security-rule-ALLOW_HTTP] destination-zone untrust

[

USG-policy-security-rule-ALLOW_HTTP] destination-address 202.98.0.1 32

[

USG-policy-security-rule-ALLOW_HTTP] service http

[

USG-policy-security-rule-ALLOW_HTTP] action permit

关键点:

默认策略是“拒绝所有”,必须显式允许。

功能2:NAT(网络地址转换)—— 让私网IP上公网

是什么?

将私有IP地址(如192.168.x.x)转换为公网IP,实现上网。

为什么需要?

- IPv4地址不足

- 隐藏内网结构,增强安全

常见类型:

SNAT 示例:

# 内网192.168.1.0/24通过防火墙公网IP上网

[USG] nat-policy

[USG-nat-policy] rule name SNAT-TO-INTERNET

[

USG-nat-policy-rule-SNAT-TO-INTERNET] source-zone trust

[

USG-nat-policy-rule-SNAT-TO-INTERNET] destination-zone untrust

[

USG-nat-policy-rule-SNAT-TO-INTERNET] source-address 192.168.1.0 24

[

USG-nat-policy-rule-SNAT-TO-INTERNET] action nat easy-ip

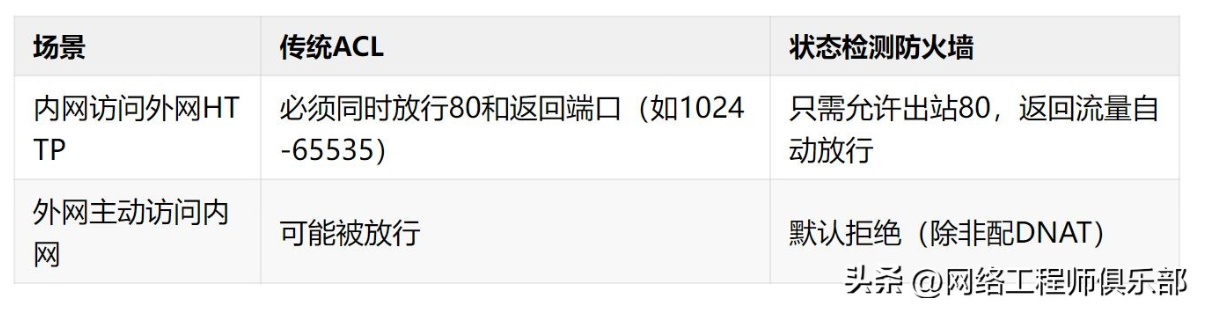

功能3:状态检测(Stateful Inspection)—— 记住“谁先发起的”

是什么?

不仅看单个数据包,还跟踪整个连接状态。

传统ACL vs 状态检测:

优势:

优势:

- 更安全:只放行“已知连接”的返回流量

- 更高效:无需为返回流量写大量规则

- 现代防火墙默认启用状态检测。

功能4:应用识别与控制(Application Control)

是什么?

识别QQ、微信、视频、P2P等具体应用,而不仅是端口。

为什么需要?

- 很多应用使用随机端口或HTTPS(443)

- 传统基于端口的ACL无法有效控制

工作原理:

- 深度包检测(DPI)

- 协议特征识别

- 行为分析

配置示例:

# 禁止上班时间使用视频网站

[USG] time-range WORKTIME

[USG-time-range-WORKTIME] period-range 09:00 to 18:00 working-day

[USG] policy interzone trust untrust outbound

[

USG-policy-interzone-trust-untrust-outbound] policy 2

[

USG-policy-interzone-trust-untrust-outbound-2] policy source 192.168.1.0 0.0.0.255

[

USG-policy-interzone-trust-untrust-outbound-2] time-range WORKTIME

[

USG-policy-interzone-trust-untrust-outbound-2] application video

[

USG-policy-interzone-trust-untrust-outbound-2] action deny

功能5:入侵防御(IPS)与防病毒(AV)

是什么?

主动检测并阻断恶意流量,如:

- SQL注入

- 溢出攻击

- 勒索病毒

- 恶意软件下载

工作方式:

- 基于特征库(Signature)

- 实时更新(需License)

- 深度检测应用层数据

优势:

- 从“允许/拒绝”升级到“智能防御”

- 可防御0day攻击(部分高级防火墙)

- 注意:

IPS/AV功能通常需要额外授权,且影响性能。

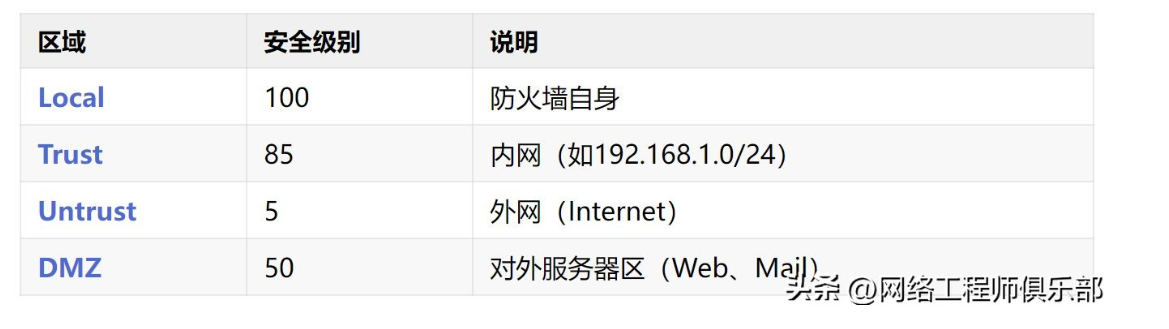

附:防火墙区域(Zone)概念

防火墙将网络划分为不同安全区域,策略在区域间生效:

策略方向:

trust → untrust:内网访问外网

untrust → dmz:外网访问服务器(需严格控制)

总结:防火墙的5大核心功能

最后忠告:

防火墙不是“配完就忘”的设备。

定期审查策略、更新特征库、监控日志,才能让这道“安全门”,真正守护你的网络。