还不知道什么是堡垒机?搞定让你的运维安全十倍

工程师直接登录核心交换机?”

“离职员工还能远程访问服务器?”

“出了安全事件,却找不到是谁操作的?”

在企业网络中,内部威胁 往往比外部攻击更致命。

一个误操作或恶意行为,可能导致数据泄露、业务中断。

如何管控运维人员的操作?

答案就是:堡垒机(Bastion Host)。

它不是一堵墙,而是一个 智能审计与控制中心,被称为运维安全的“看门人”。

今天就带你彻底搞懂:堡垒机是什么、为什么需要它、以及如何发挥作用。

一、什么是堡垒机?

定义:

堡垒机,又称 跳板机 或 运维审计系统,

是一个集中管理所有运维访问的 安全网关。

核心角色:

所有对服务器、网络设备、数据库的运维操作

必须先通过堡垒机中转

未经堡垒机,一律禁止直连

[运维人员]

↓

[堡垒机] ← 记录一切操作

↓

[服务器/交换机/数据库]

二、为什么需要堡垒机?

痛点1:运维操作“黑盒”

- 工程师A修改了防火墙策略

- 导致外网无法访问

- 但没人知道是谁改的

✅ 堡垒机:全程录像+命令记录,谁操作一目了然。

痛点2:账号共享、权限混乱

- 多人共用一个root账号

- 权限过大,可随意删库

✅ 堡垒机:

- 每人独立账号

- 按需分配权限(如只读、特定命令)

痛点3:离职员工仍能访问

- 员工离职后,密码未及时更改

- 可能远程登录删除数据

✅ 堡垒机:

- 账号统一管理

- 离职立即禁用,无缝衔接

痛点4:高危操作无审批

- 直接执行 rm -rf / 或 format C:

- 无任何拦截机制

✅ 堡垒机:

- 设置高危命令告警或阻断

- 关键操作需领导审批

三、堡垒机的5大核心功能

1. 账号集中管理

- 统一纳管所有设备的运维账号(SSH、RDP、Telnet等)

- 运维人员无需记住多个密码

2. 权限精细控制

- 按用户、用户组、设备、时间分配权限

- 示例:

- 张三:只能查看S5700交换机配置(只读)

- 李四:可维护Web服务器(sudo权限)

3. 操作审计与回放

- 记录所有操作命令和会话录像

- 支持按时间、用户、IP搜索

- 出事时可“倒带”查证

4. 高危命令控制

- 自定义高危命令(如 reboot, shutdown, drop table)

- 可设置:

- 仅告警

- 需二次确认

- 直接拦截

5. 双人授权(金库模式)

- 敏感操作需两人同时审批

- 如删除核心数据库

- 防止“一人说了算”

四、真实场景:没有堡垒机 vs 有堡垒机

场景:数据库异常被删除

❌ 没有堡垒机:

- 数据库突然消失

- 查日志:root用户执行了 DROP DATABASE

- 但root密码多人知道

- 无法追责,不了了之

✅ 有堡垒机:

- 堡垒机告警:检测到 DROP DATABASE 命令

- 审计日志显示:

- 时间:2025-04-05 14:30

- 用户:zhangsan@dept-a

- 操作:通过堡垒机连接DB-Server

- 录像回放:确认是张三执行

- 立即处理,明确责任

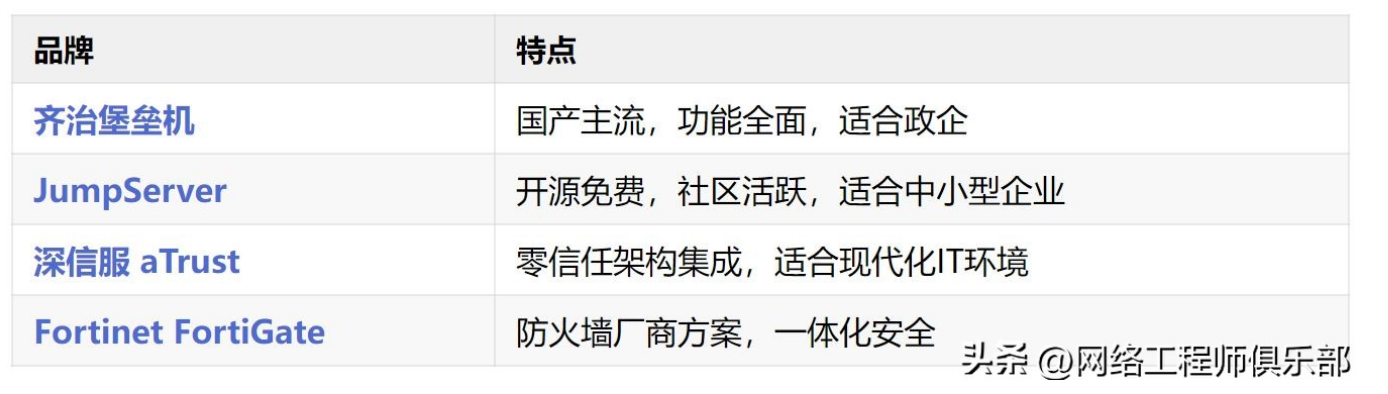

五、常见堡垒机产品

六、部署建议

1. 网络位置

- 部署在 运维管理区(OMZ)

- 与生产网隔离,通过防火墙策略控制访问

2. 访问方式

- 运维人员通过 HTTPS网页 或 专用客户端 登录堡垒机

- 再从堡垒机跳转到目标设备

3. 最佳实践

- 所有核心设备必须纳入堡垒机管理

- 定期导出审计日志,留存6个月以上

- 每月审查权限分配,避免过度授权

总结:堡垒机是运维安全的“最后一道防线”

- 没有堡垒机 → 运维=“裸奔”

- 有了堡垒机 → 操作有迹可循,责任清晰可究

在等保2.0、GDPR等合规要求下,堡垒机已不再是“可选项”,而是企业安全的 基础设施。

阅读剩余

版权声明:

作者:SE_Tianle

链接:https://www.cnesa.cn/10449.html

文章版权归作者所有,未经允许请勿转载。

THE END

阿里云ECS服务器 - 限时特惠活动

云服务器爆款直降90%

新客首单¥68起 | 人人可享99元套餐,续费同价 | u2a指定配置低至2.5折1年,立即选购享更多福利!

新客首单¥68起

人人可享99元套餐

弹性计费

7x24小时售后