锐捷N18K 极简场景挂VPN逃费上网

一、故障现象描述

某高校使用我司的极简大二层架构,网关与认证均开启在我司核心N18010上。近期学校有了解到大量学生使用某VPN软件进行逃费上网,即使用对应VPN软件成功连接后,可实现校园网内无需认证也可上网效果,给校方带来了较大经济损失,要求我司尽快解决相关问题。

设备型号:N18010

设备版本:11.0(4)B58P2

二、故障排查分析

-

根据客户方报障现象,梳理极简/极简X架构下,客户配置WEB+无感知启用下我司对应认证放通机制与逻辑。

-

对应WEB+无感知开启场景下,我司默认会放通以下报文:

DHCP报文,端口号UDP 67、68,用于放通对应受控设备认证前地址获取(WEB认证需要PC正常获取到地址与外网进行DNS报文交互)。 DNS报文,端口号TCP 53/UDP 53,用于放通对应受控设备域名解析,WEB认证需要受控设备可以正常将域名解析成IP,建立http/https连接,发出http/https报文NAS才可以进行拦截重定向。

Portal报文,端口号UDP 2000,用于放通对应受控设备与radius服务器的portal报文,未认证前受控设备可正常与radius进行账户密码交互。

EAP报文,二层报文,用于802.1X认证受控设备与NAS的信息交互。

-

针对上述默认放通的端口进行分析,基本明确对应异常逃费软件底层构建肯定是基于上述几个协议端口。

-

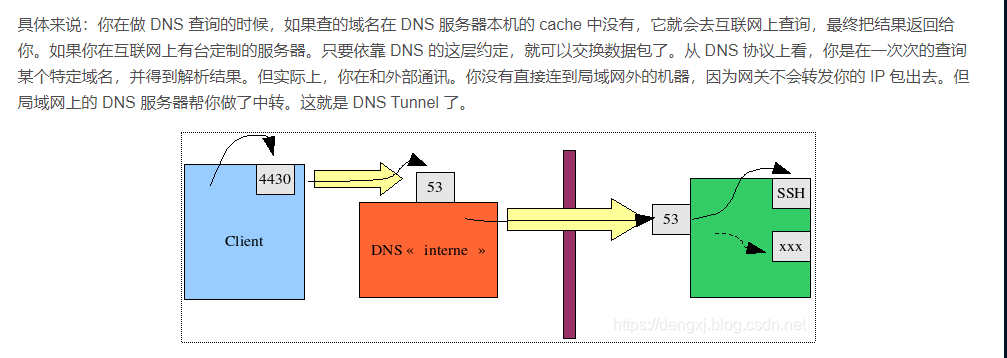

与学生进一步沟通了解具体软件,网上寻找对应资料,基本明确对应逃费软件都是使用DNS 53、DHCP 67、DHCP 68等端口上搭建VPN,对应上网流量运行在VPN内,外层使用DNS 53、DHCP 67、DHCP 68等端口封装,从而达到逃费效果。

-

明确对应挂VPN逃费的原理逻辑后,对应解决方案自然显现出来:外网口封堵源地址为非信任DNS服务器、DHCP服务器即可(信任的源正常放通,不会影响正常上网使用)。

-

外网调用仅放通对应信任DNS/DHCP服务器后,测试对应逃费软件无法使用。

三、故障根因说明

非法软件使用认证场景默认放通的DNS/DHCP端口搭建VPN,从而达到无需认证即可上网逃费效果。

四、故障解决方案

1、外网端口上调用ACL针对非信任源地址的DNS/DHCP进行阻断。

五、经验总结

1、针对相关异常的现象,优先梳理架构中原理以及逻辑,深入分析异常现象的底层逻辑,结合技术原理即可明确故障根因。

阅读剩余

版权声明:

作者:SE_You

链接:https://www.cnesa.cn/4507.html

文章版权归作者所有,未经允许请勿转载。

THE END

阿里云ECS服务器 - 限时特惠活动

云服务器爆款直降90%

新客首单¥68起 | 人人可享99元套餐,续费同价 | u2a指定配置低至2.5折1年,立即选购享更多福利!

新客首单¥68起

人人可享99元套餐

弹性计费

7x24小时售后