网络地址:MAC,地址,IP地址,端口号,是如何分配的,是否可以不用?

一、“信任接入”到“零信任网络”

传统园区网络往往默认“物理端口接入即信任”,这带来了诸多安全隐患:

- 员工随意接入个人设备(如路由器、手机热点),引发环路或 IP 冲突

- 攻击者通过 MAC 欺骗或泛洪攻击,实施中间人攻击(MITM)

- 非法用户接入后扫描内网,扩大攻击面

端口安全的本质,是将交换机端口从“被动转发”转变为“主动鉴权”节点,实现:

- 限制接入设备数量

- 绑定合法设备 MAC 地址

- 自动阻断违规行为

- 提供安全事件告警

华为交换机通过 端口安全(Port Security)、静态 MAC、Sticky MAC、MAC 地址学习限制 等多种机制,构建了完整的 MAC 层访问控制体系。

二、华为交换机MAC地址控制的三大核心机制

1. 静态MAC地址绑定

最严格的安全策略:管理员手动配置 MAC 地址与端口/VLAN 的映射,交换机只转发匹配的流量。

# 配置示例:将 MAC 5489-980a-1234 绑定到 GigabitEthernet0/0/1,属于 VLAN 10

[Huawei] mac-address static 5489-980a-1234 interface GigabitEthernet 0/0/1 vlan 10

✅ 优点:绝对安全,杜绝任何未授权设备接入

★ 适用场景:服务器接入、打印机、IP 电话等固定设备

2. 粘性MAC——动态学习 + 自动固化

Sticky MAC 是静态 MAC 与动态学习的“最佳折中”:

- 初始阶段:允许端口动态学习接入设备的 MAC

- 学习后:自动将动态条目“固化”为静态条目(重启后可保存)

- 后续:仅允许已学习的 MAC 通信

# 开启 Sticky MAC(需先启用端口安全)

[Huawei] interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1] port-security enable

[Huawei-GigabitEthernet0/0/1] port-security mac-address sticky

✅ 优点:兼顾安全性与易维护性,适合办公终端

提示:配合 save 命令可持久化 Sticky MAC 条目

3. 动态MAC限制 + 安全响应策略

当无法预知合法设备时,可通过限制学习数量 + 安全动作为实现控制:

# 限制端口最多学习 2 个 MAC 地址

[Huawei-GigabitEthernet0/0/1] port-security max-mac-num 2

# 配置安全响应动作(默认为restrict)

[Huawei-GigabitEthernet0/0/1] port-security protect-action restrict

华为支持三种保护动作:

⚠️ 建议:生产环境优先使用 restrict,避免误操作导致端口宕机

三、端口安全的高级配置实战

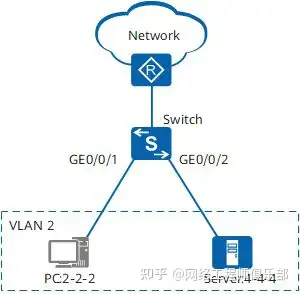

场景:限制每个端口最多接入2台设备(如PC+IP电话)

[Huawei] interface range GigabitEthernet 0/0/1 to 0/0/24

[Huawei-config-port-range] port-security enable

[Huawei-config-port-range] port-security max-mac-num 2

[Huawei-config-port-range] port-security protect-action restrict

[Huawei-config-port-range] quit

此配置后:

- 每个端口最多学习 2 个 MAC

- 第 3 个设备接入时,新流量被丢弃,同时生成日志告警

- 可通过 display port-security 查看违规统计

高级技巧:结合 VLAN 与 OUI 进行智能识别

华为支持基于 OUI(MAC 前缀) 的 VLAN 分配,常用于 IP 电话自动识别:

# 定义 OUI 规则(示例:华为设备前缀)

[Huawei] oui Huawei 00e0-fc ip-phone

# 在接口上启用 OUI VLAN 识别

[Huawei-GigabitEthernet0/0/1] port-security oui-vlan Huawei

当 IP 电话(MAC 以 00e0-fc 开头)接入时,自动划入语音 VLAN,实现即插即用。

四、典型问题排查与最佳实践

❌ 问题1:端口频繁告警“MAC 地址超限”

排查思路:

- 使用 display mac-address interface GigabitEthernet 0/0/1 查看实际学习到的 MAC

- 检查是否接了 HUB 或小型交换机

- 确认是否启用了 VM 或 Docker 容器,产生多个 MAC

解决方案:

- 合理设置 max-mac-num(如 5-10)

- 对服务器端口禁用端口安全

❌ 问题2:Sticky MAC 重启后丢失

原因:Sticky MAC 默认不自动保存

解决方案:

[Huawei] save # 保存配置时,Sticky MAC 条目一并持久化

建议在批量部署后执行 save,确保重启不失效。

五、构建可信接入的三层防御体系

安全不是功能,而是设计。

端口安全虽在数据链路层,却是零信任网络在物理接入侧的落地起点。

多想一点点:

当端口安全与 802.1X 认证结合时,是不是可以实现更细粒度的身份鉴权与动态 VLAN 分配。

给大家保留一个小tips,下次再来好好唠唠这个话题。

云服务器爆款直降90%

新客首单¥68起 | 人人可享99元套餐,续费同价 | u2a指定配置低至2.5折1年,立即选购享更多福利!